VPN (Virtual Private Network) là công nghệ tạo ra một kết nối an toàn và mã hóa giữa thiết bị của bạn và Internet, đảm bảo dữ liệu truyền tải luôn bảo mật và tránh được các nguy cơ xâm nhập. Với sự phát triển của công nghệ và nhu cầu truy cập thông tin mọi lúc mọi nơi, VPN trở thành công cụ không thể thiếu để bảo vệ quyền riêng tư và dữ liệu cá nhân.

Đặc biệt, việc cài đặt VPN trên NAS Synology không chỉ giúp bạn bảo vệ dữ liệu lưu trữ trên thiết bị mà còn cung cấp khả năng truy cập từ xa một cách an toàn và tiện lợi. Trong bài viết này, chúng ta sẽ tìm hiểu về VPN, tầm quan trọng của nó và cách cài đặt VPN vào NAS Synology để tối ưu hóa tính bảo mật và tiện ích của hệ thống lưu trữ này.

VPN (Virtual Private Network) là gì?

VPN (Virtual Private Network) là một mạng riêng ảo, thường được triển khai bởi các công ty và doanh nghiệp để cho phép nhân viên làm việc từ nhiều địa điểm khác nhau, thường di chuyển (đi nước ngoài, du lịch…) nhưng vẫn có thể truy cập dữ liệu công ty một cách an toàn. Dữ liệu luôn được mã hóa khi truyền qua các hạ tầng khác nhau, thường là internet.

Trên thiết bị NAS Synology, người dùng cũng có thể tận dụng gói phần mềm VPN Server để cho phép các tài khoản từ xa truy cập, sử dụng và chia sẻ tài nguyên trên thiết bị. Gói VPN Server tích hợp các giao thức khác nhau, cho phép người quản trị lựa chọn giao thức phù hợp với nhu cầu của người dùng, bao gồm PPTP, OpenVPN và L2TP/IPSec.

Các loại kết nối VPN

Có hai loại kết nối VPN, bao gồm: Split-Tunnel VPN và Full-Tunnel VPN.

- Split-Tunnel VPN: Trong mô hình này, chỉ một phần của lưu lượng mạng được định tuyến qua kết nối VPN, trong khi phần còn lại được định tuyến trực tiếp qua internet công cộng. Điều này cho phép người dùng truy cập tài nguyên cục bộ và trên internet cùng một lúc khi kết nối VPN.

- Full-Tunnel VPN: Trong loại này, toàn bộ lưu lượng mạng từ thiết bị người dùng được định tuyến qua kết nối VPN, kể cả khi truy cập internet hoặc tài nguyên nằm ngoài mạng nội bộ của tổ chức, tạo ra một kênh an toàn và riêng tư cho tất cả các dịch vụ mạng.

VPN Plus là gì?

VPN Plus là một dịch vụ Mạng riêng ảo (VPN) được cung cấp bởi Synology. Nó cho phép bạn tạo kết nối an toàn và riêng tư giữa thiết bị của bạn và mạng Synology của bạn, bất kể bạn đang ở đâu trên thế giới. Bạn có thể truy cập các tệp, ứng dụng và trang web được lưu trữ trên mạng Synology của mình một cách an toàn, như thể bạn đang kết nối trực tiếp với mạng.

VPN Plus hoạt động bằng cách mã hóa lưu lượng truy cập internet của bạn và định tuyến nó qua máy chủ VPN của Synology, giúp bảo vệ dữ liệu của bạn khỏi những kẻ xâm nhập và các bên thứ ba khác. VPN Plus cũng có thể được sử dụng để bỏ chặn các trang web và nội dung bị hạn chế về mặt địa lý.

Các tính năng của VPN Plus:

- Bảo mật: Mã hóa lưu lượng truy cập internet của bạn để bảo vệ dữ liệu của bạn khỏi những kẻ xâm nhập.

- Riêng tư: Ẩn địa chỉ IP của bạn và duyệt web ẩn danh.

- Bỏ chặn nội dung: Bỏ chặn các trang web và nội dung bị hạn chế về mặt địa lý.

- Truy cập từ xa: Truy cập các tệp, ứng dụng và trang web được lưu trữ trên mạng Synology của bạn từ mọi nơi trên thế giới.

- Dễ sử dụng: Dễ dàng thiết lập và sử dụng trên nhiều thiết bị.

Triển khai VPN Server trên NAS Synology bằng cách nào?

Chuẩn bị

Để thiết lập một máy chủ VPN, bạn cần hoàn thành các bước sau:

- Hoàn tất việc cài đặt Synology DiskStation và cài đặt hệ điều hành Synology DiskStation Manager (DSM).

- Nếu bạn muốn kết nối đến máy chủ VPN từ bên ngoài mạng cục bộ, bạn cần thiết lập chuyển tiếp cổng và đảm bảo rằng bạn có thể truy cập vào NAS DiskStation của mình từ internet.

Cài đặt VPN Server

Để cài đặt VPN Server trên DiskStation, hãy làm theo các bước sau:

- Log in DSM bằng tài khoản của nhóm quản trị viên.

- Vào Main Menu > Package Center để tìm và cài đặt VPN Server.

Cấu hình VPN Server

Tiếp theo, bạn vào Main Menu > VPN Server để mở VPN Server. Trên panel trái, bạn sẽ thấy các giao thức phổ biến được sử dụng, bao gồm: PPTP, OpenVPN, và L2TP/IPSec. Sau đây là hướng dẫn cấu hình từng giao thức:

PPTP

PPTP (Point-to-Point Tunneling Protocol) là một giải pháp VPN phổ biến, tương thích với các clients chạy Windows, Mac, Linux và các thiết bị di động. Để cấu hình PPTP:

- Chọn PPTP trong phần Settings trên panel trái.

- Ấn “Enable PPTP VPN server”.

- Cấu hình các tùy chọn nâng cao theo nhu cầu của bạn:

- Dynamic IP address: Điền địa chỉ mạng tại đây. VPN Server sẽ cấp phát các địa chỉ IP ảo cho các máy kết nối VPN dựa trên thông tin địa chỉ IP bạn cung cấp. Ví dụ, nếu bạn điền “10.0.0.0”, địa chỉ IP ảo được gán cho các VPN clients sẽ có dải IP từ “10.0.0.1” đến “10.0.0.[Maximum connection number]” cho PPTP.

- “Maximum connection number” là chỉ số xác định số lượng kết nối tối đa có thể tồn tại đồng thời cho các kết nối VPN.

- Authentication: Lựa chọn một trong số các lựa chọn sau:

- PAP: Không mã hóa mật khẩu của VPN clients trong quá trình xác thực.

- MS-CHAP v2: Mã hóa mật khẩu của các VPN clients trong quá trình xác thực bằng Microsoft CHAP version 2.

- Encryption: Nếu bạn đã chọn MS-CHAP v2 ở trên, tiếp tục chọn một trong số các mã hóa sau:

- No MPPE: Không có bất kỳ cơ chế mã hóa nào bảo vệ các kết nối VPN.

- Require MPPE (40/128 bit): Các kết nối VPN sẽ được bảo vệ với cơ chế mã hóa 40-bit hoặc 128-bit, tùy thuộc vào cách thiết lập của các clients.

- Maximum MPPE (128 bit): Kết nối VPN sẽ được bảo vệ với mã hóa 128-bit, cấp độ bảo mật tối đa của phương thức này.

- MTU: Chỉ định giá trị truyền dữ liệu tối đa để giới hạn kích thước của gói dữ liệu được truyền qua đường VPN.

- Use manual DNS: Chỉ định địa chỉ IP của DNS server cho các VPN clients. Nếu tùy chọn này bị tắt, DNS server của DiskStation sẽ được gán cho các clients.

4. Chọn Apply

OpenVPN

OpenVPN là một giải pháp mã nguồn mở để triển khai VPN, bảo vệ các kết nối VPN bằng cơ chế mã hóa SSL/TLS. Để cấu hình OpenVPN:

- Nhấn OpenVPN trong mục Cài đặt ở panel trái.

- Nhấn chọn “Enable OpenVPN server”.

- Cấu hình các tùy chọn nâng cao theo nhu cầu của bạn:

- Dynamic IP address: Điền địa chỉ mạng tại đây. VPN Server sẽ cấp phát các địa chỉ IP ảo cho các máy kết nối VPN dựa trên thông tin địa chỉ IP bạn cung cấp. Ví dụ, nếu bạn điền “10.0.0.0”, địa chỉ IP ảo được gán cho các VPN clients sẽ có dải IP từ “10.0.0.1” đến “10.0.0.[Maximum connection number]” cho OpenVPN.

- “Maximum connection number” là chỉ số xác định số lượng kết nối tối đa có thể tồn tại đồng thời cho các kết nối VPN.

- Enable compression on VPN link: Chọn tùy chọn này nếu bạn muốn nén dữ liệu trong quá trình truyền dữ liệu. Tùy chọn này có thể tăng tốc độ truyền nhưng sẽ tiêu tốn nhiều tài nguyên hệ thống hơn.

4. Click Apply.

L2TP/IPSec

L2TP (Layer 2 Tunneling Protocol) kết hợp với IPSec cung cấp các mạng riêng ảo với mức độ bảo mật cao và hỗ trợ hầu hết các clients phổ biến chạy Windows, Mac, Linux, và các thiết bị di động.

Ghi chú: Để sử dụng L2TP/IPSec, DiskStation của bạn phải chạy DSM 4.3 trở lên.

- Lựa chọn L2TP/IPSec trong Cài đặt ở panel trái.

- Ấn chọn “Enable L2TP/IPSec VPN server.”

- Cấu hình nâng cao bên dưới theo nhu cầu tùy chọn của bạn:

- Dynamic IP address: Điền địa chỉ mạng tại đây. VPN Server sẽ gán các địa chỉ IP ảo cho các VPN clients theo địa chỉ IP bạn điền. Ví dụ, nếu bạn điền “10.0.0.0”, địa chỉ IP ảo được gán cho các VPN clients sẽ có dải IP từ “10.0.0.1” đến “10.0.0.[Maximum connection number]” for L2TP.

- “Maximum connection number” là chỉ số xác định số lượng kết nối tối đa có thể tồn tại đồng thời cho các kết nối VPN.

- Authentication: lựa chọn 1 trong 2 tùy chọn sau

- PAP: Không mã hóa mật khẩu của VPN clients trong quá trình xác thực.

- MS-CHAP v2: Mã hóa mật khẩu của các VPN clients trong quá trình xác thực khi sử dụng Microsoft CHAP version 2.

- Use manual DNS: Xác định địa chỉ IP của DNS server cho các VPN clients. Nếu tùy chọn này bị disable, DNS server của DiskStation sẽ được gán cho các clients.

- IKE authentication: Nhập và xác định một khóa chia sẻ (pre-shared key). Khóa bí mật này sẽ được trao cho người dùng VPN để xác thực khi thực hiện kết nối.

4. Click Apply.

Kiểm tra kết nối

Sau khi đã cấu hình xong VPN server, bước tiếp theo là đảm bảo nó hoạt động trơn tru. Thực hiện các bước sau để kiểm tra kết nối L2TP/IPSec:

1. Xác nhận trạng thái L2TP/IPSec:

- Kiểm tra trạng thái của giao thức L2TP/IPSec trong VPN Server. Nếu đã được bật, trạng thái sẽ hiển thị là “Enabled“.

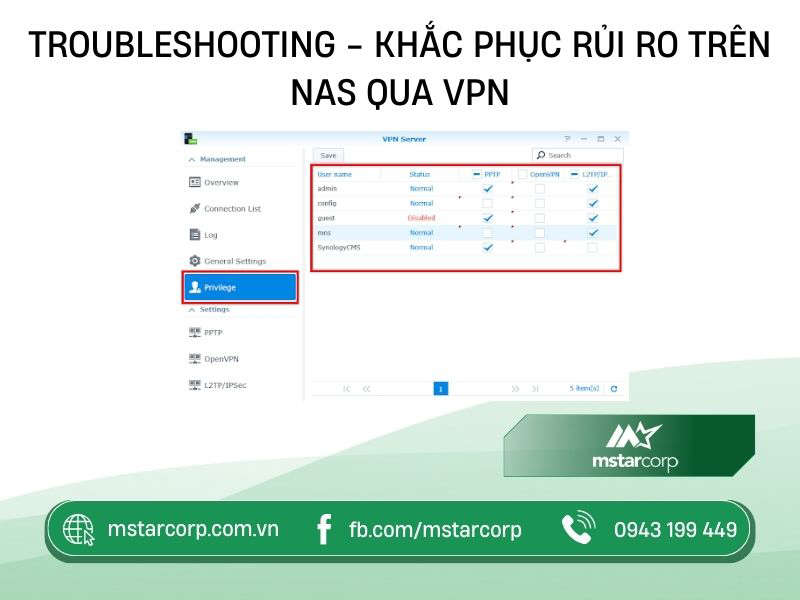

2. Cấp quyền cho DSM users:

- Truy cập phần “Privilege” để đảm bảo các DSM users đã được cấp quyền kết nối tới VPN Server.

3. Thiết lập kết nối từ thiết bị khác:

- Thử kết nối tới VPN Server bằng một thiết bị khác. Trong ví dụ này, sử dụng một smartphone chạy Android.

4. Tạo và quản lý VPN profile trên Android:

- Truy cập Settings > Wireless & networks > VPN.

- Tạo một VPN profile mới và điền đúng giao thức, địa chỉ server, và khóa chia sẻ.

5. Kết nối tới VPN Server:

- Sử dụng DSM username và password để kết nối tới VPN Server qua profile vừa tạo.

6. Xác nhận kết nối thành công:

- Nếu các thiết lập và thông tin log in đã chính xác, thông tin user kết nối thành công sẽ xuất hiện ở phần VPN Server > Connection List.

Thay đổi file cấu hình NAS OpenVPN như thế nào?

- Mở VPN Server và chọn OpenVPN. Chọn Export cấu hình (Export configuration).

- Giải nén nội dung của thư mục. Chỉ chỉnh sửa tệp OpenVPN.ovpn, mở tệp đó bằng text editor.

Theo mặc định, bạn sẽ nhận được tệp cấu hình OpenVPN với chứng chỉ duy nhất ở dưới cùng. Không chia sẻ tệp này với bất kỳ ai ngoài những người dùng bạn muốn xác thực qua VPN. Chúng ta cần thay đổi các mục màu xanh sau:

- YOUR_SERVER_IP: Thay bằng tên máy chủ DDNS.

- redirect-gateway def1: Đây là yếu tố quyết định xem bạn đang cấu hình VPN chia đường hầm hay toàn đường dẫn. Để chế độ full-tunnel, tiếp theo xóa dấu “#”. Lưu ý: Nếu bạn sử dụng iPhone và iOS 7 trở lên, thêm ipv6 redirect vào redirect-gateway def1.

- dhcp-option: Nếu có local DNS server, thêm địa chỉ IP của nó. Nếu không có, bỏ qua dòng này. OpenVPN sẽ sử dụng DNS công khai của Google nếu không cấu hình local DNS server.

- client-cert-not-required: Thêm tùy chọn này nếu bạn sử dụng ứng dụng OpenVPN mới để tránh lỗi khi kết nối.

dev tun

tls-client

remote YOUR_SERVER_IP 1194

# The “float” tells OpenVPN to accept authenticated packets from any address.

#float

# If redirect-gateway is enabled, the client will redirect its default network gateway through the VPN.

#redirect-gateway def1

#redirect-gateway ipv6 #REQUIRED for iOS 7 and above.

# dhcp-option DNS DNS_IP_ADDRESS

pull

proto udp

script-security 2

comp-lzo

reneg-sec 0

cipher AES-256-CBC

auth SHA512

auth-user-pass

client-cert-not-required

—–BEGIN CERTIFICATE—–

[YOUR CERTIFICATE WILL BE HERE. LEAVE THIS ALL AS DEFAULT]

—–END CERTIFICATE—–

3. Lưu tệp cấu hình và thêm nó vào bất kỳ thiết bị nào mà bạn muốn sử dụng để kiểm tra kết nối VPN. Kiểm tra kết nối với thiết bị di động từ một mạng bên ngoài (điện thoại di động/điểm phát sóng) để đảm bảo cấu hình hoạt động chính xác.

Troubleshooting – khắc phục rủi ro trên NAS qua VPN như thế nào?

Khắc phục sự cố NAS qua VPN có thể khó khăn, vì có nhiều yếu tố tiềm ẩn có thể gây ra sự cố. Tuy nhiên, có một số bước chung bạn có thể thực hiện để cố gắng xác định và giải quyết vấn đề.

1. Xác minh kết nối VPN:

- Chắc chắn rằng bạn đã liên kết thành công với VPN.

- Kiểm tra cài đặt VPN trên thiết bị của bạn và đảm bảo rằng chúng chính xác.

- Xác minh rằng bạn có thể truy cập internet qua VPN.

2. Kiểm tra cài đặt NAS:

- Đảm bảo rằng NAS được cấu hình để cho phép truy cập VPN.

- Kiểm tra địa chỉ IP và tên máy chủ của NAS.

- Xác minh rằng các cổng VPN cần thiết đã được mở.

3. Khởi động lại thiết bị:

- Khởi động lại thiết bị NAS của bạn.

- Khởi động thiết bị điện tử (máy tính, điện thoại) của bạn.

- Khởi động lại router (bộ định tuyến) của bạn.

4. Kiểm tra nhật ký NAS:

- Nhật ký NAS có thể chứa thông tin chi tiết về sự cố.

- Tìm kiếm các lỗi hoặc cảnh báo liên quan đến VPN.

5. Liên hệ với bộ phận hỗ trợ NAS:

- Nếu bạn đã thử tất cả các bước trên mà vẫn không thể kết nối với NAS qua VPN, bạn nên liên hệ với bộ phận hỗ trợ NAS để được trợ giúp.

Dưới đây là một số mẹo bổ sung để khắc phục sự cố NAS qua VPN:

- Sử dụng cáp Ethernet thay vì Wi-Fi để kết nối với NAS của bạn.

- Tắt tường lửa và phần mềm chống vi-rút trên thiết bị của bạn.

- Thử sử dụng máy khách VPN khác.

- Cập nhật firmware NAS của bạn lên phiên bản mới nhất.

So sánh OpenVPN và Tailscale

Tailscale cũng là một dịch vụ mạng riêng ảo (VPN) cho phép người dùng kết nối an toàn với các thiết bị và dịch vụ trên mạng cục bộ của họ từ bất kỳ đâu trên thế giới. So với Open VNP, Tailscale cũng có những sự khác biệt riêng trong một số điểm:

| Tailscale | Open VNP | |

| Loại VNP | Mesh VPN | SSL VPN |

| Mã nguồn mở | CóKhách hàng nhưng không có máy chủ điều phối | CóClient chính của OpenVPN |

| Mã hóa đầu cuối | Có | Không |

| Kiểm soát lượt truy cập dựa vào vai trò | Có | Có |

| Tích hợp với các nhà cung cấp danh tính để đăng nhập một lần | CóGoogle, AzureAD, GitHub, Okta, OneLogin và nhiều hơn nữa | CóSAML và LDAP |

| Yêu cầu khách hàng | Có | Có |

| Giá cả | Dựa trên số lượng người dùng.Miễn phí cho sử dụng cá nhân và mã nguồn mởTrả phí cho doanh nghiệp | Tính theo mỗi lượt kết nối.Miễn phí cho 2 hoặc 3 kết nối, hoặc tự tổ chức hoàn toànTrả phí cho doanh nghiệp |

| Thiết lập ban đầu | Cho phép người dùng đăng nhập thông qua một tài khoản SSO như GitHub hoặc Google Workspace. | Người dùng cần tạo tài khoản và quản trị viên cần triển khai một bộ kết nối cho mạng |

| Quản trị mạng | Cho phép người dùng kết nối với các tài nguyên ngay khi họ tham gia vào mạng. Việc tích hợp trực tiếp Tailscale với single-sign-on (SSO) có nghĩa là không cần quản lý các tài khoản riêng biệt. | Quản trị viên cần triển khai các bộ kết nối cho mỗi tập hợp các tuyến mạng con và tên miền mà họ muốn quản lý. Người dùng được quản lý bằng tên người dùng và mật khẩu, và có thể sử dụng tùy chọn SAML hoặc LDAP. |

| Kết nối | Tailscale là một VPN mạng lưới peer-to-peer cho phép kết nối trực tiếp giữa các thiết bị. | OpenVPN là một VPN với bộ tập trung chuyển lưu lượng giữa các thiết bị. |

| Bảo vệ | Tailscale dựa trên WireGuard và sử dụng mã hóa mạnh mẽ theo mặc định. | OpenVPN cung cấp nhiều cơ chế mã hóa từ OpenSSL với nhiều tùy chọn do người dùng xác định. |

| Định giá | Dựa trên số lượng người dùng. | Tính giá theo số lượng kết nối |

Kết luận

VPN đóng vai trò quan trọng trong việc bảo vệ dữ liệu và quyền riêng tư cho mỗi doanh nghiệp. Bằng cách tạo ra một kênh truyền tải thông tin an toàn và mã hóa, VPN không chỉ giúp doanh nghiệp duy trì tính bảo mật trong giao tiếp nội bộ mà còn đảm bảo an toàn khi truy cập từ xa.